Phishing es el delito de engañar a las personas para que compartan información confidencial como contraseñas y números de tarjetas de crédito. Las víctimas reciben un mensaje de correo electrónico o un mensaje de texto que imita a una persona u organización de confianza, como un compañero de trabajo, un banco o una oficina gubernamental. Cuando la víctima abre el correo electrónico o el mensaje de texto, encuentra un mensaje pensado para asustarle, con la intención de debilitar su buen juicio al infundirle miedo. El mensaje exige que la víctima vaya a un sitio web y actúe de inmediato o tendrá que afrontar alguna consecuencia.

Según Adam Kujawa, Director de Malwarebytes Labs, «el phishing es la forma más sencilla de ciberataque y, al mismo tiempo, la más peligrosa y efectiva. » Los autores del phishing no tratan de explotar una vulnerabilidad técnica en el sistema operativo de su dispositivo, sino que utilizan «ingeniería social». Desde Windows e iPhones a Macs y Androids, ningún sistema operativo está completamente a salvo del phishing, con independencia de lo sólida que sea su seguridad. De hecho, los atacantes a menudo recurren al phishing porque no pueden encontrar ninguna vulnerabilidad técnica.

Yendonos a un caso en concreto:

Nuevo caso de phishing: varios clientes de Amazon reciben correos falsos que se hacen pasar por la plataforma

Varios usuarios de Amazon han recibido correos electrónicos que se hacían pasar por la plataforma, pero que eran falsos. Se aconseja directamente ni abrirlos,mejor borrarlos cuanto antes.

En el supuesto mail que recibían estas personas dice:"Hemos bloqueado su cuenta de Amazon y todos sus pedidos pendientes”.La razón que dan en el correo es que supuestamente se ha dado “información de facturación” que “no coincide con la información almacenada con el emisor de la tarjeta” y que el usuario debe actualizarlos.

Para cambiar los datos, en el correo piden no crear nuevas cuentas y ofrecen una página web falsa que supuestamente es de Amazon para que el usuario añada sus datos. En realidad, al poner la información es ese espacio similar a la plataforma de comercio electrónico , el usuario proporciona los datos de su tarjeta de crédito a los ladrones.

Tipos de Phishing

Phising de clonación: en este ataque, los delincuentes hacen una copia, o clonan, correos electrónicos legítimos enviados anteriormente que contienen un enlace o un archivo adjunto. Los usuarios desprevenidos hacen clic en el enlace o abren el adjunto, lo que a menudo permite tomar el control de sus sistemas.

419/Estafass nigerianas: un extenso correo electrónico de phishing de alguien que afirmaba ser un príncipe nigeriano es una de las estafas más antiguas de Internet. El Dr. Tunde afirmaba que su primo, el comandante de las Fuerzas Aéreas Abacha Tunde, se había quedado atrapado en una antigua estación espacial soviética durante más de 25 años. Por cierto, el número «419» está asociado con esta estafa.

Phising telefónico: normalmente le piden que pague con una transferencia bancaria o con tarjetas prepago, porque son imposibles de rastrear.

Cómo reconocer un ataque de Phising

Reconocer un intento de phising no siempre es sencillo, pero algunos consejos, un poco de disciplina y algo de sentido común pueden ayudar mucho. Busque algo que sea raro o inusual. Pregúntese si el mensaje le despierta alguna sospecha. Confíe en su intuición, pero no se deje llevar por el miedo. Los ataques de phishing a menudo utilizan el miedo para nublar su razonamiento.

Aquí tiene algunas señales más de un intento de phishing:

El correo electrónico hace una oferta que parece demasiado buena para ser verdad. Podría decir que ha ganado la lotería, un premio caro, o alguna otra cosa de valor muy elevado.

- Reconoce al remitente, pero es alguien con quién no trata. Incluso si conoce el nombre del remitente, sospeche si es alguien con quien normalmente no se comunica, especialmente si el contenido del correo electrónico no tiene nada que ver con sus responsabilidades laborales habituales. Lo mismo ocurre si aparece en copia en un correo electrónico a personas a las que ni siquiera conoce, o quizá un grupo de colegas de departamentos con los que no tiene relación.

- El mensaje suena aterrador. Tenga cuidado si el correo electrónico tiene un lenguaje alarmista para crear un sentido de urgencia, instándole a que haga clic y “actúe ahora” antes de se elimine su cuenta. Recuerde, las organizaciones responsables no solicitan detalles personales a través de Internet.

- El mensaje contiene archivos adjuntos inesperados o extraños. Estos adjuntos pueden contener malware, ransomware o alguna otra amenaza online.

- El mensaje contiene enlaces que parecen un poco extraños. Incluso si no siente un hormigueo por ninguno de los puntos anteriores, no asuma que los hiperenlaces incluidos llevan a donde parece. En su lugar, pase el cursor por encima del enlace para ver la URL real. Esté especialmente atento a sutiles errores ortográficos en un sitio web que le sea familiar, porque indica una falsificación. Siempre es mejor escribir directamente la URL en lugar de hacer clic en el enlace incorporado.

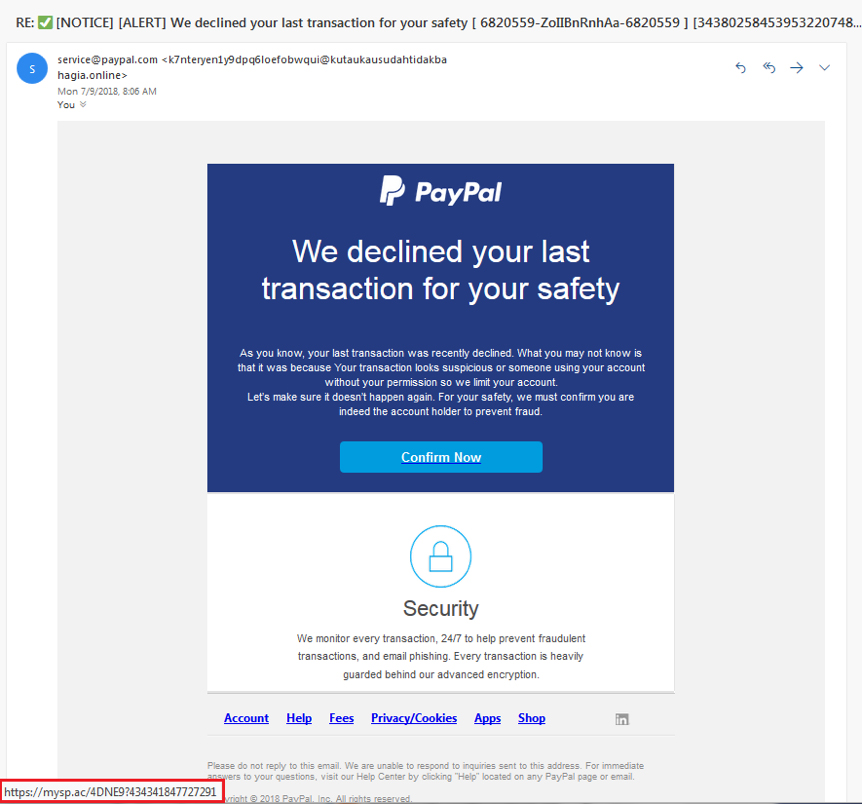

Aquí tiene un ejemplo de un intento de phishing que suplanta la identidad de un aviso de PayPal, solicitando al destinatario que haga clic en el botón “Confirmar ahora”. Al pasar el cursor del ratón por encima del botón se revela la URL de destino real en el rectángulo rojo.

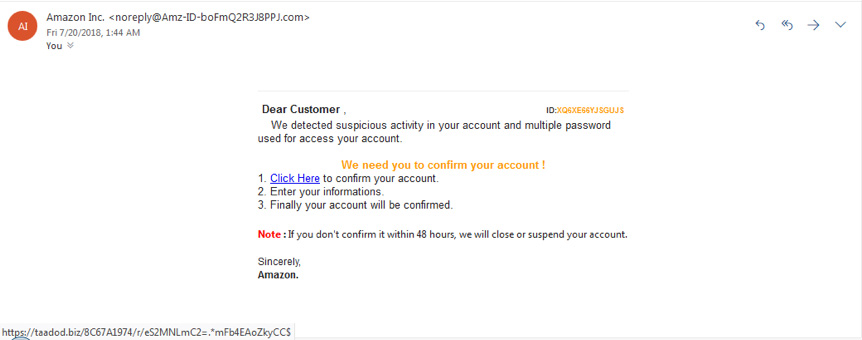

Aquí tiene otra imagen de un ataque de phishing, esta vez afirmando ser de Amazon. Observe la amenaza de cerrar la cuenta si no hay respuesta en 48 horas.

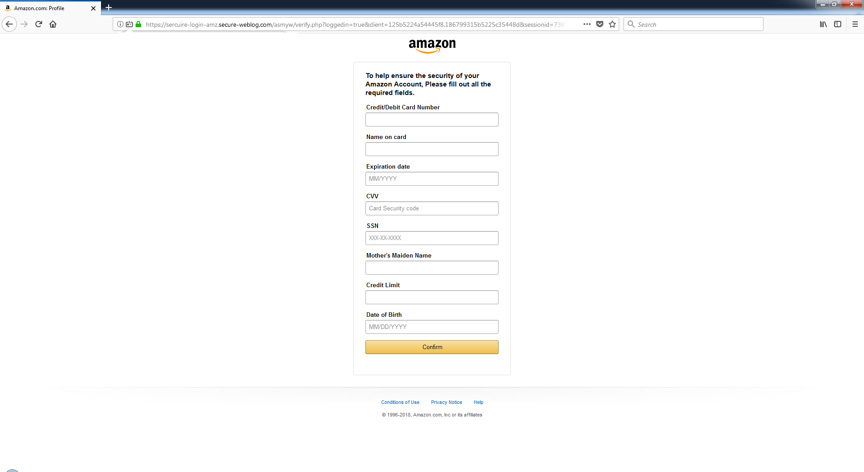

Hacer clic en el enlace le lleva a este formulario, que le invita a revelar lo que el phisher necesita para saquear sus bienes:

¿Cómo protegerse del Phising?

Si sospecha que un correo electrónico no es legítimo, seleccione un nombre o parte del texto del mensaje y llévelo a un motor de búsqueda para ver si existe algún ataque de phishing conocido que utiliza los mismos métodos. La mayoría de las herramientas de seguridad informática tienen la capacidad de detectar cuando un enlace o un archivo adjunto no es lo que parece, por lo que incluso si llega a caer en un intento inteligente de phishing, no terminará compartiendo su información con las personas erróneas. Todos los productos de seguridad de Malwarebytes Premium proporcionan protección sólida contra el phishing. Consulte todos nuestros informes sobre phishing en Malwarebytes Labs.

No hay comentarios:

Publicar un comentario